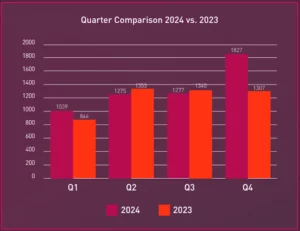

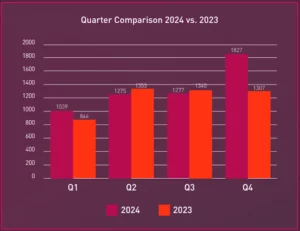

Tras un inicio lento, los ataques aumentaron en el segundo trimestre y se dispararon en el cuarto, con 1,827 incidentes (33% del total del año). Las acciones policiales contra grupos importantes como LockBit provocaron fragmentación, lo que generó más competencia y el surgimiento de bandas más pequeñas. El número de grupos activos aumentó un 40%, pasando de 68 en 2023 a 95 en 2024.

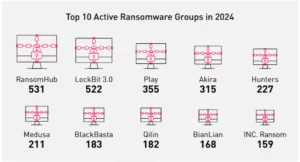

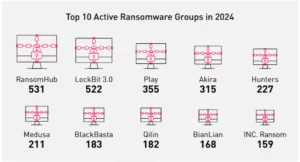

En 2023, surgieron solo 27 nuevos grupos, mientras que en 2024 se detectaron 46. En el cuarto trimestre de 2024, hubo 48 grupos activos. Entre estos, RansomHub se convirtió en el más dominante, superando a LockBit en actividad.

A continuación, se analizan tres actores clave: RansomHub, Fog y Lynx, detallando su impacto, origen y TTPs.

RansomHub emergió como el grupo de ransomware líder en 2024, con 531 ataques publicados en su sitio de filtración de datos desde su inicio en febrero. Se le considera el sucesor de ALPHV, probablemente con antiguos afiliados.

Funciona como un servicio de ransomware (RaaS), con acuerdos estrictos y una distribución de rescates 90/10 entre afiliados y el grupo central. Evita atacar países de la Comunidad de Estados Independientes (CIS), Cuba, Corea del Norte, China y organizaciones sin fines de lucro, reflejando un modelo ruso tradicional de ransomware.

Sus herramientas, escritas en Golang y C++, atacan Windows, Linux y ESXi con cifrado rápido. Su baja tasa de pago (11.2%) es compensada por un alto volumen de ataques.

Fog apareció en abril de 2024, atacando redes educativas en EE.UU. mediante credenciales VPN robadas. Utiliza doble extorsión, publicando datos en la dark web si las víctimas no pagan.

En 2024, atacó a 87 organizaciones globalmente, con al menos 30 intrusiones a través de cuentas comprometidas de SonicWall VPN. Su velocidad de ataque es alarmante, con tiempos de cifrado en solo dos horas.

| Type | Value | Last Observation Date |

| IPv4-Addr | 107.161.50.26 | Nov 28, 2024 |

| SHA-1 | 507b26054319ff31f275ba44ddc9d2b5037bd295 | Nov 28, 2024 |

| SHA-1 | e1fb7d15408988df39a80b8939972f7843f0e785 | Nov 28, 2024 |

| SHA-1 | 83f00af43df650fda2c5b4a04a7b31790a8ad4cf | Nov 28, 2024 |

| SHA-1 | 44a76b9546427627a8d88a650c1bed3f1cc0278c | Nov 28, 2024 |

| SHA-1 | eeafa71946e81d8fe5ebf6be53e83a84dcca50ba | Nov 28, 2024 |

| SHA-1 | 763499b37aacd317e7d2f512872f9ed719aacae1 | Nov 28, 2024 |

| SHA-1 | 3477a173e2c1005a81d042802ab0f22cc12a4d55 | Feb 02, 2025 |

| SHA-1 | 90be89524b72f330e49017a11e7b8a257f975e9a | Nov 28, 2024 |

| Domain-Name | gfs302n515.userstorage.mega.co.nz | Nov 28, 2024 |

| SHA-256 | e67260804526323484f564eebeb6c99ed021b960b899ff788aed85bb7a9d75c3 | Aug 20, 2024 |

Lynx es un grupo de ransomware de doble extorsión que en 2024 reclamó más de 70 víctimas. Evita atacar gobiernos, hospitales y organizaciones sin fines de lucro.

Sus ataques incluyen el cifrado de archivos con la extensión «.LYNX» y una nota de rescate «README.txt» en múltiples directorios.

Ante la fragmentación del ecosistema de ransomware, se prevé que nuevos grupos refuercen sus capacidades y se conviertan en actores dominantes.

In 2024, global ransomware attacks reached 5,414, an 11% increase from 2023.

After a slow start, attacks surged in Q2 and Q4, with 1,827 incidents (33% of the year’s total). Law enforcement actions against major groups like LockBit led to fragmentation, increased competition, and the rise of smaller gangs. The number of active ransomware groups jumped 40%, from 68 in 2023 to 95 in 2024.

In 2023, only 27 new groups emerged, whereas 2024 saw 46 new groups. By Q4 2024, 48 groups were active. Among them, RansomHub became the dominant player, surpassing LockBit in activity.

Below, we analyze three key actors: RansomHub, Fog, and Lynx, detailing their impact, origins, and TTPs.

RansomHub emerged as the leading ransomware group in 2024, claiming 531 attacks on its data leak site since launching in February. It is considered ALPHV’s successor, likely involving former affiliates.

Operating as Ransomware-as-a-Service (RaaS), it enforces strict affiliate agreements with a 90/10 ransom split between affiliates and the core group. It avoids targeting CIS nations, Cuba, North Korea, China, and non-profits, aligning with traditional Russian ransomware models.

Built in Golang and C++, its ransomware targets Windows, Linux, and ESXi with rapid encryption. Its low payment rate (11.2%) is offset by high attack volume.

Fog appeared in April 2024, targeting U.S. educational networks through stolen VPN credentials. It uses double extortion, leaking data online if victims refuse to pay.

In 2024, it attacked 87 organizations globally, with at least 30 intrusions traced to compromised SonicWall VPN accounts. Its attack speed is alarming, with encryption occurring within two hours.

| Type | Value | Last Observation Date |

| IPv4-Addr | 107.161.50.26 | Nov 28, 2024 |

| SHA-1 | 507b26054319ff31f275ba44ddc9d2b5037bd295 | Nov 28, 2024 |

| SHA-1 | e1fb7d15408988df39a80b8939972f7843f0e785 | Nov 28, 2024 |

| SHA-1 | 83f00af43df650fda2c5b4a04a7b31790a8ad4cf | Nov 28, 2024 |

| SHA-1 | 44a76b9546427627a8d88a650c1bed3f1cc0278c | Nov 28, 2024 |

| SHA-1 | eeafa71946e81d8fe5ebf6be53e83a84dcca50ba | Nov 28, 2024 |

| SHA-1 | 763499b37aacd317e7d2f512872f9ed719aacae1 | Nov 28, 2024 |

| SHA-1 | 3477a173e2c1005a81d042802ab0f22cc12a4d55 | Feb 02, 2025 |

| SHA-1 | 90be89524b72f330e49017a11e7b8a257f975e9a | Nov 28, 2024 |

| Domain-Name | gfs302n515.userstorage.mega.co.nz | Nov 28, 2024 |

| SHA-256 | e67260804526323484f564eebeb6c99ed021b960b899ff788aed85bb7a9d75c3 | Aug 20, 2024 |

Lynx is a double-extortion ransomware group that claimed over 70 victims in 2024. It avoids targeting governments, hospitals, and non-profits.

It encrypts files with the “.LYNX” extension and leaves a ransom note named “README.txt” in multiple directories.

With ransomware groups fragmenting, newer actors are expected to strengthen their capabilities and emerge as dominant players.

El pentesting o Test de penetración, en español) es una técnica de ciberseguridad que consistente en atacar entornos informáticos con la intención de descubrir vulnerabilidades en los mismos, con el objetivo de reunir la información necesaria para poder prevenir en el futuro ataques externos hacia esos mismos …

El Servicio de Seguridad en Ciclo de Desarrollo es un enfoque integral que garantiza la protección de los proyectos de software desde su fase inicial de diseño hasta su implementación final. Esto implica integrar medidas de seguridad en cada etapa del proceso de desarrollo, desde la planificación hasta la entrega del producto. La importancia de este servicio radica en varios aspectos:

En resumen, el Servicio de Seguridad en Ciclo de Desarrollo es esencial para garantizar que los productos de software sean seguros, confiables y cumplan con los estándares de seguridad y privacidad, lo que resulta en beneficios tanto para la empresa como para sus clientes.

El Phishing Ético es una servicio que consiste en realizar actividades de Ingeniería Social con propósitos legítimos y éticos, generalmente como parte de una Campaña de Concientización, Evaluación de Seguridad, Prueba de un Pentesting o Red Team.

Para más información ingresa aquí: https://www.xpoint.cl/phishing-etico/

Un Red Team en ciberseguridad es un grupo de profesionales que simulan ser adversarios externos para evaluar la seguridad de un sistema o red. Utilizan tácticas similares a las de ciberdelincuentes reales, llevan a cabo pruebas de penetración, analizan riesgos y proporcionan recomendaciones para mejorar la seguridad. Su enfoque proactivo ayuda a las organizaciones a identificar y abordar vulnerabilidades, fortaleciendo así sus defensas contra amenazas potenciales.

La gestión de vulnerabilidades es un proceso integral que se centra en identificar, evaluar y abordar las debilidades en la seguridad de un sistema o red. Este proceso sigue varios pasos clave:

La gestión de vulnerabilidades es esencial para mantener la seguridad de la información en un entorno digital en constante cambio, minimizando el riesgo de explotación y fortaleciendo las defensas contra posibles amenazas.